Unter Zuhilfenahme der Informationstechnologie (IT) werden die in den Organisationen eingesetzten Operativ-, Planungs- und Kontrollsysteme unaufhaltsam digitalisiert und miteinander vernetzt (IoT). Die mobilen und stationären Systeme digitalisierter Unternehmen kommunizieren miteinander horizontal und vertikal über eine gemeinsame IT-Infrastruktur, um anfallende Daten als auch Informationen zu verarbeiten sowie zu speichern. Ziel ist es dabei immer, die effiziente Umsetzung der Unternehmensprozesse entlang der Wertschöpfungskette zu realisieren als auch angemessen gegen Risiken abzusichern.

Insbesondere müssen die kritischen Assets und Prozesse eines Unternehmens erkannt und bewertet werden, um sie auf sicheren Betrieb zu überwachen und gegenüber unbefugten Aktivitäten zu schützen bzw. zu verteidigen.

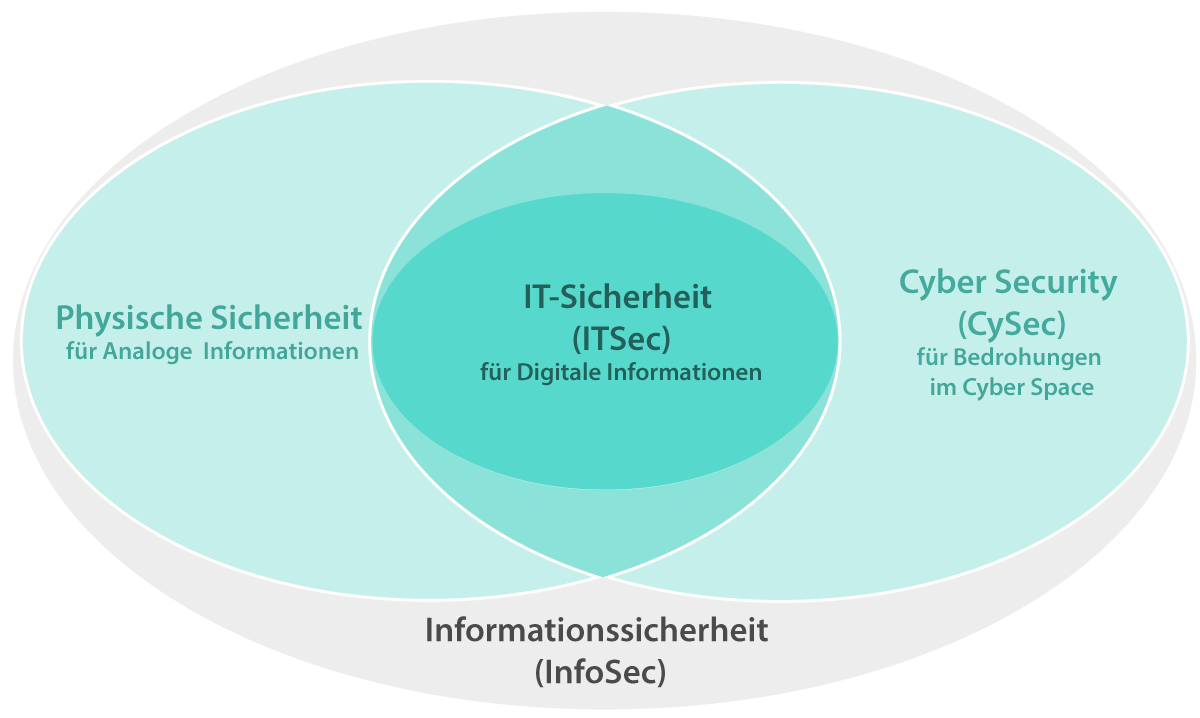

IT-Sicherheit

IT-Sicherheit (ITSec) hat das Ziel die fehlerfreie Funktion und ständige Verfügbarkeit, aller an der Leistungserbringung beteiligen IT-Systeme sicherzustellen und die Integrität sowie Vertraulichkeit der digitalen Daten zu gewährleisten.

Cyber Security

Cyber Security (CySec) erweitert die Schutzmaßnahmen der IT-Sicherheit auf den die Organisationen umgehenden Cyber-Raum. Durch die notwendige Kommunikation und den Datentransfer über das Internet vergrößert sich die Angriffsfläche jedes Unternehmens. Schwerpunkte der Cyber-Sicherheit sind die Einrichtung notwendiger Methoden und Werkzeuge auf Basis einer dedizierten Analyse der Cyber-Bedrohungslandschaft. Dazu gehören verschiedene Bedrohungsarten wie z.B. Malware, Ransomware, Botnets, DDos sowie Man-in-the-Middle Angriffe und Social Engineering mit Pishing-Attacken. Außerdem werden mögliche Angreifertypen betrachtet, um deren gezielte Angriffs- und Ausspähversuche wirksam abzuwenden.

Informationssicherheit

Informationssicherheit (InfoSec) betrachtet sämtliche digitalen sowie analogen Daten und schließt alle technischen als auch nicht technischen Schutzmaßnahmen ein, um die Informationsschutzziele Verfügbarkeit, Vertraulichkeit, Integrität und Authentizität (VIVA) einer Organisation zu gewährleisten. Diese technischen und organisatorischen Maßnahmen (TOM) werden durch das Informationssicherheitsmanagement (ISM) unter Zuhilfenahme der IT-Sicherheit sowie der Cyber-Sicherheit umgesetzt.

Risiken der Cyber-Sicherheit

Ein Risiko errechnet sich aus der Schadenswahrscheinlichkeit und der Bestimmung der Schadenshöhe für einen möglichen Cyber-Angriff. Die Betrachtung der Risiken durch Cyber-Angriffe allein reicht nicht aus. Es gilt, weiter unten bzw. oben anzufangen.

Nahezu jede Organisation hat im Zuge der Digitalisierung mit den Herausforderungen zu kämpfen, ihre sicherheitsstrategischen Ziele sowie Sicherheitsprozesse praktisch anwendbar zu definieren bzw. zu gestalten, um ungewünschte Cyber-Sicherheitsvorfälle zu vermeiden. Es besteht bei den verantwortlichen Mitarbeitern ein unzureichendes Bewusstsein über

- relevante Compliance und Governance-Vorgaben

- angemessene Prozess- und Strukturanalysen inklusive Aufnahme und Beschreibung der IT-Assets

- vollumfängliche prozess- und risikobezogene Erfassung und Bewertung der Unternehmens- und Bedrohungsdaten z.B. mögliche Angreifer mit Angriffsarten und Zielen

- tatsächliche Bedürfnisse ihrer Organisation um organisatorische sowie technische Sicherheitsmaßnahmen anzupassen und ein angemessenes Schutzniveau zu erzeugen

- die Baseline durch insuffizientes Verständnis über die Ist- und Soll-Zustände

- den Bedarf an Budget sowie fähigem bzw. erfahrenem Personal in allen Ebenen

- die effiziente Auswahl, Integration und Anwendung angemessener Sicherheitswerkzeuge

- Sicherheitsstandards z.B. ISO27XXX und 22301, BSI 200-X & C5, NIST, BAFIN, CSA, NIST 2

Beratung

Beratung achhaltigkeit & ESG

achhaltigkeit & ESG